情報セキュリティ|SC管理|SC技術評価|SC対策|SC実装技術

情報セキュリティ

オープンリゾルバを悪用した攻撃はどれか。

- ICMPパケットの送信元を偽装し,多数の宛先に送ることによって,攻撃対象のコンピュータに大量の偽のICMPパケットの応答を送る。

- PC内のhostsファイルにあるドメインとIPアドレスとの対応付けを大量に書き換え,偽のWebサイトに誘導し,大量のコンテンツをダウンロードさせる。

- 送信元IPアドレスを偽装したDNS問合せを多数のDNSサーバに送ることによって,攻撃対象のコンピュータに大量の応答を送る。

- 誰でも電子メールの送信ができるメールサーバを踏み台にして,電子メールの送信元アドレスを詐称したなりすましメールを大量に送信する。

サイドチャネル攻撃に該当するものはどれか。

- 暗号アルゴリズムを実装した攻撃対象の物理デバイスから得られる物理量(処理時間,消費電力など)やエラーメッセージから,攻撃対象の秘密情報を得る。

- 企業などの秘密情報を不正に取得するソーシャルエンジニアリングの手法の一つであり,不用意に捨てられた秘密情報の印刷物をオフィスの紙ごみの中から探し出す。

- 通信を行う2者間に割り込み,両者が交換する情報を自分のものとすり替えることによって,その後の通信を気付かれることなく盗聴する。

- データベースを利用するWebサイトに入力パラメータとしてSQL文の断片を送信することによって,データベースを改ざんする。

デジタル証明書が失効しているかどうかをオンラインで確認するためのプロトコルはどれか。

- CHAP

- LDAP

- OCSP

- SNMP

複数のシステムやサービスの間で利用されるSAML(Security Assertion Markup Language)はどれか。

- システムの負荷や動作状況に関する情報を送信するための仕様

- 脆弱性に関する情報や脅威情報を交換するための仕様

- 通信を暗号化し,VPNを実装するための仕様

- 認証や認可に関する情報を交換するための仕様

サイバーキルチェーンの偵察段階に関する記述として,適切なものはどれか。

- 攻撃対象企業の公開Webサイトの脆弱性を悪用してネットワークに侵入を試みる。

- 攻撃対象企業の社員に標的型攻撃メールを送ってPCをマルウェアに感染させ,PC内の個人情報を入手する。

- 攻撃対象企業の社員のSNS上の経歴,肩書などを足がかりに,関連する組織や人物の情報を洗い出す。

- サイバーキルチェーンの2番目の段階をいい,攻撃対象に特化したPDFやドキュメントファイルにマルウェアを仕込む。

チャレンジレスポンス認証方式の特徴はどれか。

- 固定パスワードをTLSによって暗号化し,クライアントからサーバに送信する。

- 端末のシリアル番号を,クライアントで秘密鍵を使って暗号化してサーバに送信する。

- トークンという装置が自動的に表示する,認証のたびに異なるデータをパスワードとして送信する。

- 利用者が入力したパスワードと,サーバから受け取ったランダムなデータとをクライアントで演算し,その結果をサーバに送信する。

メッセージの送受信における署名鍵の使用に関する記述のうち,適切なものはどれか。

- 送信者が送信者の署名鍵を使ってメッセージに対する署名を作成し,メッセージに付加することによって,受信者が送信者による署名であることを確認できるようになる。

- 送信者が送信者の署名鍵を使ってメッセージを暗号化することによって受信者が受信者の署名鍵を使って,暗号文を元のメッセージに戻すことができるようになる。

- 送信者が送信者の署名鍵を使ってメッセージを暗号化することによって,メッセージの内容が関係者以外に分からないようになる。

- 送信者がメッセージに固定文字列を付加し,更に送信者の署名鍵を使って暗号化をすることによって,受信者がメッセージの改ざん部位を特定できるようになる。

パスワードクラック手法の一種である,レインボー攻撃に該当するものはどれか。

- 何らかの方法で事前に利用者IDと平文のパスワードのリストを入手しておき,複数のシステム間で使い回されている利用者IDとパスワードの組みを狙って,ログインを試行する。

- パスワードに成リ得る文字列の全てを用いて,総当たりでログインを試行する。

- 平文のパスワードとハッシュ値をチェーンによって管理するテーブルを準備しておき,それを用いて,不正に入手したハッシュ値からパスワードを解読する。

- 利用者の誕生日や電話番号などの個人情報を言葉巧みに聞き出して,パスワードを類推する。

JIS Q 27000:2019(情報セキュリティマネジメントシステムー用語)において定義されている情報セキュリティの特性に関する説明のうち,否認防止の特性に関するものはどれか。

- ある利用者があるシステムを利用したという事実が証明可能である。

- 認可された利用者が要求したときにアクセスが可能である。

- 認可された利用者に対してだけ情報を使用させる又は開示する。

- 利用者の行動と意図した結果とが一貫性をもつ。

オープンリダイレクトを悪用した攻撃に該当するものはどれか。

- HTMLメールのリンクを悪用し,HTMLメールに,正規のWebサイトとは異なる偽のWebサイトのURLをリンク先に指定し,利用者がリンクをクリックすることによって,偽のWebサイトに誘導する。

- Webサイトにアクセスすると自動的に他のWebサイトに遷移する機能を悪用し,攻撃者が指定した偽のWebサイトに誘導する。

- インターネット上の不特定多数のホストからDNSリクエストを受け付けて応答するDNSキャッシュサーバを悪用し,攻撃対象のWebサーバに大量のDNSのレスポンスを送り付け,リソースを枯渇させる。

- 設定の不備によって,正規の利用者以外からの電子メールやWebサイトへのアクセス要求を受け付けるプロキシを悪用し,送信元を偽った迷惑メールの送信を行う。

攻撃者が行うフットプリンティングに該当するものはどれか。

- Webサイトのページを改ざんすることによって,そのWebサイトから社会的・政治的な主張を発信する。

- 攻撃前に,攻撃対象となるPC,サーバ及びネットワークについての情報を得る。

- 攻撃前に,攻撃に使用するPCのメモリを増設することによって,効率的に攻撃できるようにする。

- システムログに偽の痕跡を加えることによって,攻撃後に追跡を逃れる。

リスクベース認証の特徴はどれか。

- いかなる環境からの認証の要求においても認証方法を変更せずに,同一の手順によって普段どおりにシステムが利用できる。

- ハードウェアトークンとパスワードを併用させるなど,認証要求元の環境によらず常に二つの認証方式を併用することによって,安全性を高める。

- 普段と異なる環境からのアクセスと判断した場合,追加の本人認証をすることによって,不正アクセスに対抗し安全性を高める。

- 利用者が認証情報を忘れ,かつ,Webブラウザに保存しているパスワード情報も使用できない場合でも,救済することによって,利用者は普段どおりにシステムを利用できる。

暗号学的ハッシュ関数における原像計算困難性,つまり一方向性の性質はどれか。

- あるハッシュ値が与えられたとき,そのハッシュ値を出力するメッセージを見つけることが計算量的に困難であるという性質

- 入力された可変長のメッセージに対して,固定長のハッシュ値を生成できるという性質

- ハッシュ値が一致する二つの相異なるメッセージを見つけることが計算量的に困難であるという性質

- ハッシュの処理メカニズムに対して,外部からの不正な観測や改変を防御できるという性質

認証局が発行するCRLに関する記述のうち,適切なものはどれか。

- CRLには,失効したディジタル証明書に対応する秘密鍵が登録される。

- CRLには,有効期限内のディジタル証明書のうち失効したディジタル証明書のシリアル番号と失効した日時の対応が提示される。

- CRLは,鍵の漏えい,失効申請の状況をリアルタイムに反映するプロトコルである。

- 有効期限切れで失効したディジタル証明書は,所有者が新たなディジタル証明書を取得するまでの間,CRLに登録される。

OCSPクライアントとOCSPレスポンダとの通信に関する記述のうち,適切なものはどれか。

- ディジタル証明書全体をOCSPレスポンダに送信し,その応答でディジタル証明書の有効性を確認する。

- ディジタル証明書全体をOCSPレスポンダに送信し,その応答としてタイムスタンプトークンの発行を受ける。

- ディジタル証明書のシリアル番号,証明書発行者の識別名(DN)のハッシュ値などをOCSPレスポンダに送信し,その応答でディジタル証明書の有効性を確認する。

- ディジタル証明書のシリアル番号,証明書発行者の識別名(DN)のハッシュ値などをOCSPレスポンダに送信し,その応答としてタイムスタンプトークンの発行を受ける。

SEOポイズニングの説明はどれか。

- Web検索サイトの順位付けアルゴリズムを悪用して,検索結果の上位に,悪意のあるWebサイトを意図的に表示させる。

- 車などで移動しながら,無線LANのアクセスポイントを探し出して,ネットワークに侵入する。

- ネットワークを流れるパケットから,侵入のパターンに合致するものを検出して,管理者への通知や,検出した内容の記録を行う。

- マルウェア対策ソフトのセキュリティ上の脆弱性を悪用して,システム権限で不正な処理を実行させる。

送信者Aからの文書ファイルと,その文書ファイルのディジタル署名を受信者Bが受信したとき,受信者Bができることはどれか。ここで,受信者Bは送信者Aの署名検証鍵Xを保有しており,受信者Bと第三者は送信者Aの署名生成鍵Yを知らないものとする。

- ディジタル署名,文書ファイル及び署名検証鍵Xを比較することによって,文書ファイルに改ざんがあった場合,その部分を判別できる。

- 文書ファイルが改ざんされていないこと,及びディジタル署名が署名生成鍵Yによって生成されたことを確認できる。

- 文書ファイルがマルウェアに感染していないことを認証局に問い合わせて確認できる。

- 文書ファイルとディジタル署名のどちらかが改ざんされた場合,どちらが改ざんされたかを判別できる。

クリプトジャッキングに該当するものはどれか。

- PCにマルウェアを感染させ,そのPCのCPUなどが有する処理能力を不正に利用して,暗号資産の取引承認に必要となる計算を行い,報酬を得る。

- 暗号資産の取引所から利用者のアカウント情報を盗み出し,利用者になりすまして,取引所から暗号資産を不正に盗みとる。

- カード加盟店に正規に設置されている,カードの磁気ストライプの情報を読み取る機器からカード情報を窃取する。

- 利用者のPCを利用できなくし,再び利用できるようにするのと引換えに金銭を要求する。

暗号方式に関する記述のうち,適切なものはどれか。

- AESは公開鍵暗号方式,RSAは共通鍵暗号方式の一種である。

- 共通鍵暗号方式では,暗号化及び復号に同一の鍵を使用する。

- 公開鍵暗号方式を通信内容の秘匿に使用する場合は,暗号化に使用する鍵を秘密にして,復号に使用する鍵を公開する。

- ディジタル署名に公開鍵暗号方式が使用されることはなく,共通鍵暗号方式が使用される。

ボットネットにおけるC&Cサーバの役割として,適切なものはどれか。

- Webサイトのコンテンツをキャッシュし,本来のサーバに代わってコンテンツを利用者に配信することによって,ネットワークやサーバの負荷を軽減する。

- 外部からインターネットを経由して社内ネットワークにアクセスする際に,CHAPなどのプロトコルを中継することによって,利用者認証時のパスワードの盗聴を防止する。

- 外部からインターネットを経由して社内ネットワークにアクセスする際に,時刻同期方式を採用したワンタイムパスワードを発行することによって,利用者認証時のパスワードの盗聴を防止する。

- 侵入して乗っ取ったコンピュータに対して,他のコンピュータへの攻撃などの不正な操作をするよう,外部から命令を出したり応答を受け取ったりする。

エクスプロイトキットの説明はどれか。

- JPEGデータを読み込んで表示する機能をもつ製品に対して,セキュリティ上の問題を発生させる可能性のある値を含んだJPEGデータを読み込ませることによって,脆弱性がないかをテストするツール

- JVNなどに掲載された脆弱性情報の中に,利用者自身がPC又はサーバにインストールした製品に関する情報が含まれているかどうかを確認するツール

- OSやアプリケーションソフトウェアの脆弱性を悪用して攻撃するツール

- Webサイトのアクセスログから,Webサイトの脆弱性を悪用した攻撃を検出するツール

ダークネットは,インターネット上で到達可能であるが,使われていないIPアドレス空間を示す。このダークネットにおいて観測されるものはどれか。

- インターネット上で公開されているWebサイトに対してWebブラウザから送信するパケット

- インターネットにつながっており,実在するIoT機器から実在するサーバに送信されるパケット

- マルウェアがIoT機器やサーバなどの攻撃対象を探すために送信するパケット

- 有効な電子メールアドレスに対して攻撃者が標的型攻撃メールを送信するSMTPのパケット

情報セキュリティにおけるエクスプロイトコードの説明はどれか。

- 同じセキュリティ機能をもつ製品に乗り換える場合に,CSV形式など他の製品に取り込むことができる形式でファイルを出力するプログラム

- コンピュータに接続されたハードディスクなどの外部記憶装置や,その中に保存されている暗号化されたファイルなどを閲覧,管理するソフトウェア

- セキュリティ製品を設計する際の早い段階から実際に動作する試作品を作成し,それに対する利用者の反応を見ながら徐々に完成に近づける開発手法

- ソフトウェアやハードウェアの脆弱性を検査するために作成されたプログラム

楕円曲線暗号に関する記述のうち,適切なものはどれか。

- AESに代わる共通鍵暗号方式としてNISTが標準化している。

- 共通鍵暗号方式であり,ディジタル署名にも利用されている。

- 公開鍵暗号方式であり,TLSにも利用されている。

- 素因数分解問題の困難性を利用している。

ブルートフォース攻撃に該当するものはどれか。

- WebブラウザとWebサーバの間の通信で,認証が成功してセッションが開始されているときに,Cookieなどのセッション情報を盗む。

- コンピュータへのキー入力を全て記録して外部に送信する。

- 使用可能な文字のあらゆる組合せをそれぞれパスワードとして,繰り返しログインを試みる。

- 正当な利用者のログインシーケンスを盗聴者が記録してサーバに送信する。

企業のDMZ上で1台のDNSサーバを,インターネット公開用と,社内のPC及びサーバからの名前解決の問合せに対応する社内用とで共用している。このDNSサーバが,DNSキャッシュポイズニングの被害を受けた結果,直接引き起こされ得る現象はどれか。

- DNSサーバのハードディスク上に定義されているDNSサーバ名が書き換わり,インターネットからのDNS参照者が,DNSサーバに接続できなくなる。

- DNSサーバのメモリ上にワームが常駐し,DNS参照元に対して不正プログラムを送り込む。

- 社内の利用者間の電子メールについて,宛先メールアドレスが書き換えられ,送信ができなくなる。

- 社内の利用者が,インターネット上の特定のWebサーバにアクセスしようとすると,本来とは異なるWebサーバに誘導される。

クロスサイトスクリプティングの手口はどれか。

- Webアプリケーションのフォームの入力フィールドに,悪意のあるJavaScriptコードを含んだデータを入力する。

- インターネットなどのネットワークを通じてサーバに不正にアクセスしたり,データの改ざんや破壊を行ったりする。

- 大量のデータをWebアプリケーションに送ることによって,用意されたバッファ領域をあふれさせる。

- パス名を推定することによって,本来は認証された後にしかアクセスが許可されていないページに直接ジャンプする。

ディレクトリトラバーサル攻撃はどれか。

- OSコマンドを受け付けるアプリケーションに対して,攻撃者が,ディレクトリを作成するOSコマンドの文字列を入力して実行させる。

- SQL文のリテラル部分の生成処理に問題があるアプリケーションに対して,攻撃者が,任意のSQL文を渡して実行させる。

- シングルサインオンを提供するディレクトリサービスに対して,攻撃者が,不正に入手した認証情報を用いてログインし,複数のアプリケーションを不正使用する。

- 入力文字列からアクセスするファイル名を組み立てるアプリケーションに対して,攻撃者が,上位のディレクトリを意味する文字列を入力して,非公開のファイルにアクセスする。

ポリモーフィック型マルウェアの説明として,適切なものはどれか。

- インターネットを介して,攻撃者がPCを遠隔操作する。

- 感染ごとにマルウェアのコードを異なる鍵で暗号化することによって,同一のパターンでは検知されないようにする。

- 複数のOS上で利用できるプログラム言語でマルウェアを作成することによって,複数のOS上でマルウェアが動作する。

- ルートキットを利用して,マルウェアに感染していないように見せかけることによって,マルウェアを隠蔽する。

パスワードに使用できる文字の種類の数をM,パスワードの文字数をnとするとき,設定できるパスワードの理論的な総数を求める数式はどれか。

ドライブバイダウンロード攻撃の説明はどれか。

- PCにUSBメモリが接続されたとき,USBメモリに保存されているプログラムを自動的に実行する機能を用いてマルウェアを実行し,PCをマルウェアに感染させる。

- PCに格納されているファイルを勝手に暗号化して,復号することと引換えに金銭を要求する。

- 不正にアクセスする目的で,建物の外部に漏れた無線LANの電波を傍受して,セキュリティの設定が脆弱な無線LANのアクセスポイントを見つけ出す。

- 利用者がWebサイトを閲覧したとき,利用者に気付かれないように,利用者のPCに不正プログラムを転送させる。

A社のWebサーバは,サーバ証明書を使ってTLS通信を行っている。PCからA社のWebサーバへのTLSを用いたアクセスにおいて,当該PCがサーバ証明書を入手した後に,認証局の公開鍵を利用して行う動作はどれか。

- 暗号化通信に利用する共通鍵を生成し,認証局の公開鍵を使って暗号化する。

- 暗号化通信に利用する共通鍵を,認証局の公開鍵を使って復号する。

- サーバ証明書の正当性を,認証局の公開鍵を使って検証する。

- 利用者が入力して送付する秘匿データを,認証局の公開鍵を使って暗号化する。

暗号方式に関する説明のうち,適切なものはどれか。

- 共通鍵暗号方式で相手ごとに秘密の通信をする場合,通信相手が多くなるに従って,鍵管理の手間が増える。

- 共通鍵暗号方式を用いて通信を暗号化するときには,送信者と受信者で異なる鍵を用いるが,通信相手にその鍵を知らせる必要はない。

- 公開鍵暗号方式で通信文を暗号化して内容を秘密にした通信をするときには,復号鍵を公開することによって,鍵管理の手間を減らす。

- 公開鍵暗号方式では,署名に用いる鍵を公開しておく必要がある。

水飲み場型攻撃(Watering Hole Attack)の手口はどれか。

- アイコンを文書ファイルのものに偽装した上で,短いスクリプトを埋め込んだショートカットファイル(LNKファイル)を電子メールに添付して標的組織の従業員に送信する。

- 事務連絡などのやり取りを行うことで,標的組織の従業員の気を緩めさせ,信用させた後,攻撃コードを含む実行ファイルを電子メールに添付して送信する。

- 標的組織の従業員が頻繁にアクセスするWebサイトに攻撃コードを埋め込み,標的組織の従業員がアクセスしたときだけ攻撃が行われるようにする。

- ミニブログのメッセージにおいて,ドメイン名を短縮してリンク先のURLを分かりにくくすることによって,攻撃コードを埋め込んだWebサイトに標的組織の従業員を誘導する。

攻撃にHTTP over TLS(HTTPS)が使われた場合に起こり得ることはどれか。

- HTTPSを使ったSQLインジェクション攻撃を受けると,Webアプリケーションでデータベースへの不正な入力をチェックできないので,悪意のあるSQLが実行されてしまう。

- HTTPSを使ったクロスサイトスクリプティング攻撃を受けると,Webブラウザでプログラムやスクリプトを実行しない設定にしても実行を禁止できなくなるので,悪意のあるWebサイトからダウンロードされたプログラムやスクリプトが実行されてしまう。

- HTTPSを使ったブルートフォース攻撃を受けると,ログイン試行のチェックができないので,Webアプリケーションでアカウントロックなどの対策が実行できなくなってしまう。

- 攻撃者が社内ネットワークに仕掛けたマルウェアによってHTTPSが使われると,通信内容がチェックできないので,秘密情報が社外に送信されてしまう。

情報セキュリティ管理

組織的なインシデント対応体制の構築を支援する目的でJPCERTコーディネーションセンターが作成したものはどれか。

- CSIRTマテリアル

- ISMSユーザーズガイド

- 証拠保全ガイドライン

- 組織における内部不正防止ガイドライン

JPCERTコーディネーションセンターとIPAとが共同で運営するJVNの目的として,最も適切なものはどれか。

- ソフトウェアに内在する脆弱性を検出し,情報セキュリティ対策に資する。

- ソフトウェアの脆弱性関連情報とその対策情報とを提供し,情報セキュリティ対策に資する。

- ソフトウェアの脆弱性に対する汎用的な評価手法を確立し,情報セキュリティ対策に資する。

- ソフトウェアの脆弱性のタイプを識別するための基準を提供し,情報セキュリティ対策に資する。

JIS Q 31000:2019(リスクマネジメントー指針)におけるリスクアセスメントを構成するプロセスの組合せはどれか。

- リスク特定,リスク評価,リスク受容

- リスク特定リスク分析,リスク評価

- リスク分析,リスク対応,リスク受容

- リスク分析,リスク評価,リスク対応

JIS Q 27000:2019(情報セキュリティマネジメントシステムー用語)における“リスクレベル”の定義はどれか。

- 脅威によって付け込まれる可能性のある,資産又は管理策の弱点

- 結果とその起こりやすさの組合せとして表現される,リスクの大きさ

- 対応すべきリスクに付与する優先順位

- リスクの重大性を評価するために目安とする条件

IoT推進コンソーシアム,総務省,経済産業省が策定した“IoTセキュリティガイドライン(Ver1.0)”における“要点17.出荷・リリース後も安全安心な状態を維持する”に対策例として挙げられているものはどれか。

- IoT機器及びIoTシステムが収集するセンサデータ,個人情報などの情報の洗い出し,並びに保護すべきデータの特定

- IoT機器のアップデート方法の検討,アップデートなどの機能の搭載,アップデートの実施

- IoT機器メーカ,IoTシステムやサービスの提供者,利用者の役割の整理

- PDCAサイクルの実施,組織としてIoTシステムやサービスのリスクの認識,対策を行う体制の構築

ソフトウェア製品の脆弱性を第三者が発見し,その脆弱性をJPCERTコーディネーションセンターが製品開発者に通知した。その場合における製品開発者の対応のうち,“情報セキュリティ早期警戒パートナーシップガイドライン(2019年5月)”に照らして適切なものはどれか。

- ISMS認証を取得している場合,ISMS認証の停止の手続をJPCERTコーディネーションセンターに依頼する。

- 脆弱性関連の情報を集計し,統計情報としてIPAのWebサイトで公表する。

- 脆弱性情報の公表に関するスケジュールをJPCERTコーディネーションセンターと調整し,決定する。

- 脆弱性の対応状況をJVNに書き込み,公表する。

経済産業省とIPAが策定した“サイバーセキュリティ経営ガイドライン(Ver1.1)”の説明はどれか。

- 企業がIT活用を推進していく中で,サイバー攻撃から企業を守る観点で経営者が認識すべき3原則と,情報セキュリティ対策を実施する上での責任者となる担当幹部に,経営者が指示すべき事項をまとめたもの

- 経営者が,情報セキュリティについて方針を示し,マネジメントシステムの要求事項を満たすルールを定め,組織が保有する情報をCIAの観点から維持し,継続的に見直すためのプロセス及び管理策を体系的に規定したもの

- 事業体のITに関する経営者の活動を大きくITガバナンス(統制)とITマネジメント(管理)に分割し,具体的な目標と工程として37のプロセスを定義したもの

- 世界的規模で生じているサイバーセキュリティ上の脅威に関して,企業の経営者を支援する施策を総合的かつ効果的に推進するための国の責務を定めたもの

JPCERTコーディネーションセンターの説明はどれか。

- 産業標準化法に基づいて経済産業省に設置されている審議会であり,産業標準化全般に関する調査・審議を行っている。

- 電子政府推奨暗号の安全性を評価・監視し,暗号技術の適切な実装法・運用法を調査・検討するプロジェクトであり,総務省及び経済産業省が共同で運営する暗号技術検討会などで構成される。

- 特定の政府機関や企業から独立した組織であり,国内のコンピュータセキュリティインシデントに関する報告の受付,対応の支援,発生状況の把握,手口の分析,再発防止策の検討や助言を行っている。

- 内閣官房に設置され,我が国をサイバー攻撃から防衛するための司令塔機能を担う組織である。

JIS Q 27000:2019(情報セキュリティマネジメントシステム-用語)では,情報セキュリティは主に三つの特性を維持することとされている。それらのうちの二つは機密性と完全性である。残りの一つはどれか。

- 可用性

- 効率性

- 保守性

- 有効性

サイバーセキュリティ基本法に基づき,内閣官房に設置された機関はどれか。

- IPA

- JIPDEC

- JPCERT/CC

- NISC

サイバーレスキュー隊(J-CRAT)は,どの脅威による被害の低減と拡大防止を活動目的としているか。

- クレジットカードのスキミング

- 内部不正による情報漏えい

- 標的型サイバー攻撃

- 無線LANの盗聴

サイバーレスキュー隊(J-CRAT)の役割はどれか。

- 外部からのサイバー攻撃などの情報セキュリティ問題に対して,政府横断的な情報収集や監視機能を整備し,政府機関の緊急対応能力強化を図る。

- 重要インフラに関わる業界などを中心とした参加組織と秘密保持契約を締結し,その契約の下に提供された標的型サイバー攻撃の情報を分析及び加工することによって,参加組織間で情報共有する。

- セキュリティオペレーション技術向上,オペレータ人材育成,及びサイバーセキュリティに関係する組織・団体間の連携を推進することによって,セキュリティオペレーションサービスの普及とサービスレベルの向上を促す。

- 標的型サイバー攻撃を受けた組織や個人から提供された情報を分析し,社会や産業に重大な被害を及ぼしかねない標的型サイバー攻撃の把握,被害の分析,対策の早期着手の支援を行う。

セキュリティ技術評価

ファジングに該当するものはどれか。

- Webサーバに対し,ログイン,閲覧などのリクエストを大量に送り付け,一定時間内の処理量を計測して,DDoS攻撃に対する耐性を検査する。

- ソフトウェアに対し,問題を起こしそうな様々な種類のデータを入力し,そのソフトウェアの動作状態を監視して脆弱性を発見する。

- パスワードとしてよく使われる文字列を数多く列挙したリストを使って,不正にログインを試行する。

- マークアップ言語で書かれた文字列を処理する前に,その言語にとって特別な意味をもつ文字や記号を別の文字列に置換して,脆弱性が悪用されるのを防止する。

基本評価基準,現状評価基準,環境評価基準の三つの基準で情報システムの脆弱性の深刻度を評価するものはどれか。

- CVSS

- ISMS

- PCI DSS

- PMS

脆弱性検査手法の一つであるファジングはどれか。

- 既知の脆弱性に対するシステムの対応状況に注目し,システムに導入されているソフトウェアのバージョン及びパッチの適用状況の検査を行う。

- ソフトウェアのデータの入出力に注目し,問題を引き起こしそうなデータを大量に多様なパターンで入力して挙動を観察し,脆弱性を見つける。

- ベンダや情報セキュリティ関連機関が提供するセキュリティアドバイザリなどの最新のセキュリティ情報に注目し,ソフトウェアの脆弱性の検査を行う。

- ホワイトボックス検査の一つであり,ソフトウェアの内部構造に注目し,ソースコードの構文をチェックすることによって脆弱性を見つける。

情報セキュリティ対策

WAFによる防御が有効な攻撃として,最も適切なものはどれか。

- DNSサーバに対するDNSキャッシュポイズニング

- REST APIサービスに対するAPIの脆弱性を狙った攻撃

- SMTPサーバの第三者不正中継の脆弱性を悪用したフィッシングメールの配信

- 電子メールサービスに対する電子メール爆弾

SPF(Sender Policy Framework)の仕組みはどれか。

- 電子メールを受信するサーバが,電子メールに付与されているデジタル署名を使って,送信元ドメインの詐称がないことを確認する。

- 電子メールを受信するサーバが,電子メールの送信元のドメイン情報と,電子メールを送信したサーバのIPアドレスから,送信元ドメインの詐称がないことを確認する。

- 電子メールを送信するサーバが,電子メールの宛先のドメインや送信者のメールアドレスを問わず,全ての電子メールをアーカイブする。

- 電子メールを送信するサーバが,電子メールの送信者の上司からの承認が得られるまで,一時的に電子メールの送信を保留する。

Webブラウザのcookieに関する設定と,それによって期待される効果の記述のうち,最も適切なものはどれか。

- サードパーティcookieをブロックする設定によって,当該Webブラウザが閲覧したWebサイトのコンテンツのキャッシュが保持されなくなり,閲覧したコンテンツが当該Webブラウザのほかの利用者に知られないようになる。

- サードパーティcookieをブロックする設定によって,当該Webブラウザが複数のWebサイトを閲覧したときにトラッキングされないようになる。

- ファーストパーティcookieを承諾する設定によって,当該WebブラウザがWebサイトの改ざんをcookieのハッシュ値を用いて検知できるようになる。

- ファーストパーティcookieを承諾する設定によって,当該Webブラウザがデジタル証明書の失効情報を入手でき,閲覧中のWebサイトのデジタル証明書の有効性を確認できるようになる。

内部ネットワークのPCからインターネット上のWebサイトを参照するときに,DMZ上に用意したVDI(Virtual Desktop Infrastructure)サーバ上のWebブラウザを利用すると,未知のマルウェアがPCにダウンロードされるのを防ぐというセキュリティ上の効果が期待できる。この効果を生み出すVDIサーバの動作の特徴はどれか。

- Webサイトからの受信データのうち,実行ファイルを削除し,その他のデータをPCに送信する。

- Webサイトからの受信データは,IPsecでカプセル化し,PCに送信する。

- Webサイトからの受信データは,受信処理ののち生成したデスクトップ画面の画像データだけをPCに送信する。

- Webサイトからの受信データは,不正なコード列が検知されない場合だけPCに送信する。

IoTデバイスの耐タンパ性の実装技術とその効果に関する記述として,適切なものはどれか。

- CPU処理の負荷が小さい暗号化方式を実装することによって,IoTデバイスとサーバとの間の通信経路での情報の漏えいを防止できる。

- IoTデバイスにGPSを組み込むことによって,紛失時にIoTデバイスの位置を検知して捜索できる。

- IoTデバイスに光を検知する回路を組み込むことによって,ケースが開けられたときに内蔵メモリに記録されている秘密情報を消去できる。

- IoTデバイスにメモリカードリーダを実装して,IoTデバイスの故障時にはメモリカードをIoTデバイスの予備機に差し替えることによって,IoTデバイスを復旧できる。

盗まれたクレジットカードの不正利用を防ぐ仕組みのうち,オンラインショッピングサイトでの不正利用の防止に有効なものはどれか。

- 3Dセキュアによって本人確認する。

- クレジットカード内に保持されたPINとの照合によって本人確認する。

- クレジットカードの有効期限を確認する。

- セキュリティコードの入力によって券面認証する。

化学製品を製造する化学プラントに,情報ネットワークと制御ネットワークがある。この二つのネットワークを接続し,その境界に,制御ネットワークのセキュリティを高めるためにDMZを構築し,制御ネットワーク内の機器のうち,情報ネットワークとの通信が必要なものをこのDMZに移した。DMZに移した機器はどれか。

- 温度,流量,圧力などを計測するセンサ

- コントローラからの測定値を監視し,設定値(目標値)を入力する操作端末

- センサからの測定値が設定値に一致するように調整するコントローラ

- 定期的にソフトウェアをアップデートする機器に対して,情報ネットワークから入手したアップデートソフトウェアを提供するパッチ管理サーバ

クレジットカードの対面決済時の不正利用に対して,カード加盟店が実施する対策のうち,最も有効なものはどれか。

- ICチップを搭載したクレジットカードによる決済時の本人確認のために,サインではなくオフラインPINを照合する。

- クレジットカードのカード番号を加盟店で保持する。

- クレジットカードの決済ではICチップではなく磁気ストライプの利用を利用者に促す。

- 利用者の取引履歴からクレジットカードの不正利用を検知するオーソリモニタリングを実施する。

ICカードの耐タンパ性を高める対策はどれか。

- ICカードとICカードリーダとが非接触の状態で利用者を認証して,利用者の利便性を高めるようにする。

- 故障に備えてあらかじめ作成した予備のICカードを保管し,故障時に直ちに予備カードに交換して利用者がICカードを使い続けられるようにする。

- 信号の読み出し用プローブの取付けを検出するとICチップ内の保存情報を消去する回路を設けて,ICチップ内の情報を容易に解析できないようにする。

- 利用者認証にICカードを利用している業務システムにおいて,退職者のICカードは業務システム側で利用を停止して,ほかの利用者が使用できないようにする。

TPM(Trusted Platform Module)に該当するものはどれか。

- PCなどの機器に搭載され,鍵生成,ハッシュ演算及び暗号処理を行うセキュリティチップ

- 受信した電子メールが正当な送信者から送信されたものであることを保証する,送信ドメイン認証技術

- ファイアウォール,侵入検知,マルウェア対策など,複数のセキュリティ機能を統合したネットワーク監視装置

- ログデータを一元的に管理し,セキュリティイベントの監視者への通知及び相関分析を行うシステム

インターネットとの接続において,ファイアウォールのNAPT機能によるセキュリティ上の効果はどれか。

- DMZ上にある公開Webサーバの脆弱性を突く攻撃からWebサーバを防御できる。

- インターネットから内部ネットワークへの侵入を検知し,検知後の通信を遮断できる。

- インターネット上の特定のWebサービスを利用するHTTP通信を検知し,遮断できる。

- 内部ネットワークからインターネットにアクセスする利用者PCについて,インターネットからの不正アクセスを困難にすることができる。

虹彩認証に関する記述のうち,最も適切なものはどれか。

- 経年変化による認証精度の低下を防止するために,利用者の虹彩情報を定期的に登録し直さなければならない。

- 赤外線カメラを用いると,照度を高くするほど,目に負担を掛けることなく認証精度を向上させることができる。

- 他人受入率を顔認証と比べて低くすることが可能である。

- 本人が装置に接触したあとに残された遺留物を採取し,それを加工することによって認証データを偽造し,本人になりすますことが可能である。

ディジタルフォレンジックスの手順を収集,検査,分析,報告に分けたとき,そのいずれかに該当するものはどれか。

- サーバとネットワーク機器のログをログ管理サーバに集約し,リアルタイムに相関分析することによって,不正アクセスを検出する。

- ディスクを解析し,削除されたログファイルを復元することによって,不正アクセスの痕跡を発見する。

- 電子メールを外部に送る際に,本文及び添付ファイルを暗号化することによって,情報漏えいを防ぐ。

- プログラムを実行する際に,プログラムファイルのハッシュ値と脅威情報を突き合わせることによって,マルウェアを発見する。

マルウェア対策ソフトでのフォールスネガティブに該当するものはどれか。

- マルウェアに感染していないファイルを,マルウェアに感染していないと判断する。

- マルウェアに感染していないファイルを,マルウェアに感染していると判断する。

- マルウェアに感染しているファイルを,マルウェアに感染していないと判断する。

- マルウェアに感染しているファイルを,マルウェアに感染していると判断する。

JIS X 9401:2016(情報技術-クラウドコンピューティング-概要及び用語)の定義によるクラウドサービス区分において,パブリッククラウドのクラウドサービスカスタマのシステム管理者が,仮想サーバのゲストOSに対するセキュリティパッチの管理と適用を実施可か実施不可かの組合せのうち,適切なものはどれか。

| IaaS | PaaS | SaaS | |

| ア | 実施可 | 実施可 | 実施不可 |

| イ | 実施可 | 実施不可 | 実施不可 |

| ウ | 実施不可 | 実施可 | 実施不可 |

| エ | 実施不可 | 実施可 | 実施可 |

SIEM(Security Information and Event Management)の特徴はどれか。

- DMZを通過する全ての通信データを監視し,不正な通信を遮断する。

- サーバやネットワーク機器のMIB(Management Information Base)情報を分析し,中間者攻撃を遮断する。

- ネットワーク機器のIPFIX(IP Flow Information Export)情報を監視し,攻撃者が他者のPCを不正に利用したときの通信を検知する。

- 複数のサーバやネットワーク機器のログを収集分析し,不審なアクセスを検知する。

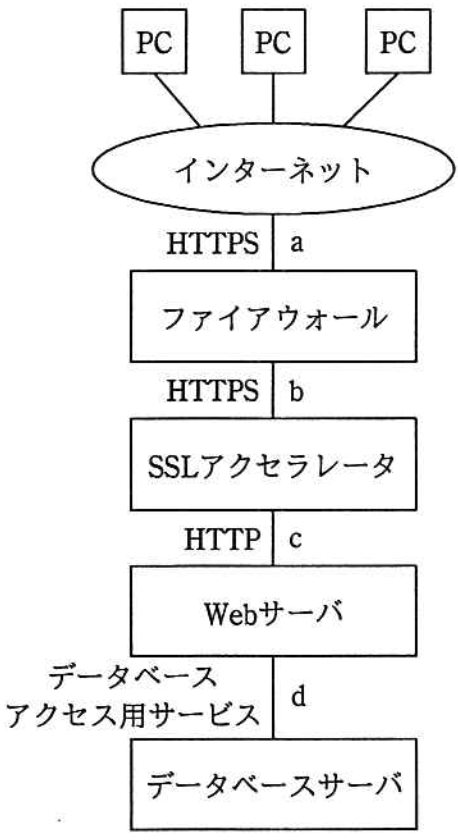

図のような構成と通信サービスのシステムにおいて,Webアプリケーションの脆弱性対策のためのWAFの設置場所として最も適切な箇所はどこか。ここで,WAFには通信を暗号化したり復号したりする機能はないものとする。

- a

- b

- c

- d

セキュリティ実装技術

家庭内で,PCを無線LANルータを介してインターネットに接続するとき,期待できるセキュリティ上の効果の記述のうち,適切なものはどれか。

- IPマスカレード機能による,インターネットからの侵入に対する防止効果

- PPPoE機能による,経路上の盗聴に対する防止効果

- WPA機能による,不正なWebサイトへの接続に対する防止効果

- WPS機能による,インターネットからのマルウェア感染に対する防止効果

クライアント証明書で利用者を認証するリバースプロキシサーバを用いて,複数のWebサーバにシングルサインオンを行うシステムがある。このシステムに関する記述のうち,適切なものはどれか。

- クライアント証明書を利用者のPCに送信するのは,Webサーバではなく,リバースプロキシサーバである。

- クライアント証明書を利用者のPCに送信するのは,リバースプロキシサーバはなく,Webサーバである。

- 利用者IDなどの情報をWebサーバに送信するのは,リバースプロキシサーバではなく,利用者のPCである。

- 利用者IDなどの情報をWebサーバに送信するのは,利用者のPCではなく,リバマースプロキシサーバである。

OSI基本参照モデルのネットワーク層で動作し,“認証ヘッダ(AH)”と“暗号ペイロード(ESP)”の二つのプロトコルを含むものはどれか。

- IPsec

- S/MIME

- SSH

- XML暗号

Webサイトにおいて,クリックジャッキング攻撃の対策に該当するものはどれか。

- HTTPレスポンスヘッダにX-Content-Type-Optionsを設定する。

- HTTPレスポンスヘッダにX-Frame-Optionsを設定する。

- 入力にHTMLタグが含まれていたら,HTMLタグとして解釈されないほかの文字列に置き換える。

- 入力文字数が制限を超えているときは受け付けない。

Webシステムにおいて,セッションの乗っ取りの機会を減らすために,利用者のログアウト時にWebサーバ又はWebブラウザにおいて行うべき処理はどれか。ここで,利用者は自分専用のPCにおいて,Webブラウザを利用しているものとする。

- WebサーバにおいてセッションIDをディスクに格納する。

- WebサーバにおいてセッションIDを無効にする。

- WebブラウザにおいてキャッシュしているWebページをクリアする。

- WebブラウザにおいてセッションIDをディスクに格納する。

TLSのクライアント認証における次の処理a〜cについて,適切な順序はどれか。

| 処理 | 処理の内容 |

| a | クライアントが,サーバにクライアント証明書を送付する。 |

| b | サーバが,クライアントにサーバ証明書を送付する。 |

| c | サーバが,クライアントを認証する。 |

- a→b→c

- a→c→b

- b→a→c

- c→a→b

PCからサーバに対し,IPv6を利用した通信を行う場合,ネットワーク層で暗号化を行うときに利用するものはどれか。

- IPsec

- PPP

- SSH

- TLS

電子メールをスマートフォンで受信する際のメールサーバとスマートフォンとの間の通信をメール本文を含めて暗号化するプロトコルはどれか。

- APOP

- IMAPS

- POP3

- SMTP Submission

IPv6において,拡張ヘッダを利用することによって実現できるセキュリティ機能はどれか。

- URLフィルタリング機能

- 暗号化機能

- ウイルス検疫機能

- 情報漏えい検知機能

無線LAN環境におけるWPA2-PSKの機能はどれか。

- アクセスポイントに設定されているSSIDを共通鍵とし,通信を暗号化する。

- アクセスポイントに設定されているのと同じSSIDとパスワード(Pre-Shared Key)が設定されている端末だけに接続を許可する。

- アクセスポイントは,IEEE 802.11acに準拠している端末だけに接続を許可する。

- アクセスポイントは,利用者ごとに付与されたSSIDを確認し,無線LANへのアクセス権限を識別する。

DNSSECについての記述のうち,適切なものはどれか。

- DNSサーバへの問合せ時の送信元ポート番号をランダムに選択することによって,DNS問合せへの不正な応答を防止する。

- DNSの再帰的な問合せの送信元として許可するクライアントを制限することによって,DNSを悪用したDoS攻撃を防止する。

- 共通鍵暗号方式によるメッセージ認証を用いることによって,正当なDNSサーバからの応答であることをクライアントが検証できる。

- 公開鍵暗号方式によるディジタル署名を用いることによって,正当なDNSサーバからの応答であることをクライアントが検証できる。

VPNで使用されるセキュアなプロトコルであるIPsec,L2TP,TLSの,OSI基本参照モデルにおける相対的な位置関係はどれか。

- A

- B

- C

- D

情報セキュリティにおけるサンドボックスの説明はどれか。

- OS,DBMS,アプリケーションソフトウェア,ネットワーク機器など多様なソフトウェアや機器が出力する大量のログデータを分析する。

- Webアプリケーションの入力フォームへの入力データに含まれるHTMLタグ,JavaScript,SQL文などを他の文字列に置き換えることによって,入力データ中に含まれる悪意のあるプログラムの実行を防ぐ。

- Webサーバの前段に設置し,不特定多数のPCから特定のWebサーバへのリクエストに代理応答する。

- 不正な動作の可能性があるプログラムを特別な領域で動作させることによって,他の領域に悪影響が及ぶのを防ぐ。

パケットフィルタリング型ファイアウォールが,通信パケットの通過を許可するかどうかを判断するときに用いるものはどれか。

- Webアプリケーションに渡されるPOSTデータ

- 送信元と宛先のIPアドレスとポート番号

- 送信元のMACアドレス

- 利用者のPCから送信されたURL

WAFの説明はどれか。

- Webアプリケーションへの攻撃を検知し,阻止する。

- Webブラウザの通信内容を改ざんする攻撃をPC内で監視し,検出する。

- サーバのOSへの不正なログインを監視する。

- ファイルへのマルウェア感染を監視し,検出する。

DNSキャッシュサーバに対して外部から行われるキャッシュポイズニング攻撃への対策のうち,適切なものはどれか。

- 外部ネットワークからの再帰的な問合せにも応答できるように,コンテンツサーバにキャッシュサーバを兼ねさせる。

- 再帰的な問合せに対しては,内部ネットワークからのものだけを許可するように設定する。

- 再帰的な問合せを行う際の送信元のポート番号を固定する。

- 再帰的な問合せを行う際のトランザクションIDを固定する。

インターネットに接続された利用者のPCから,DMZ上の公開Webサイトにアクセスし,利用者の個人情報を入力すると,その個人情報が内部ネットワークのデータベース(DB)サーバに蓄積されるシステムがある。このシステムにおいて,利用者個人のディジタル証明書を用いたTLS通信を行うことによって期待できるセキュリティ上の効果はどれか。

- PCとDBサーバ間の通信データを暗号化するとともに,正当なDBサーバであるかを検証することができるようになる。

- PCとDBサーバ間の通信データを暗号化するとともに,利用者を認証することができるようになる。

- PCとWebサーバ間の通信データを暗号化するとともに,正当なDBサーバであるかを検証することができるようになる。

- PCとWebサーバ間の通信データを暗号化するとともに,利用者を認証することができるようになる。

クロスサイトスクリプティング対策に該当するものはどれか。

- WebサーバでSNMPエージェントを常時稼働させることによって,攻撃を検知する。

- WebサーバのOSにセキュリティパッチを適用する。

- Webページに入力されたデータの出力データが,HTMLタグとして解釈されないように処理する。

- 許容量を超えた大きさのデータをWebページに入力することを禁止する。

取引履歴などのデータとハッシュ値の組みを順次つなげて記録した分散型台帳を,ネットワーク上の多数のコンピュータで同期して保有し,管理することによって,一部の台帳で取引データが改ざんされても,取引データの完全性と可用性が確保されることを特徴とする技術はどれか。

- MAC(Message Authentication Code)

- XML署名

- ニューラルネットワーク

- ブロックチェーン

無線LANのセキュリティプロトコル,暗号アルゴリズム,暗号鍵の鍵長の組合せのうち,適切なものはどれか。

| セキュリティプロトコル | 暗号アルゴリズム | 暗号鍵の鍵長 | |

| ア | WPK(TKIP) | AES | 128,192又は256ビット |

| イ | WPK(TKIP) | RC4 | 64ビット |

| ウ | WPA2(CCMP) | AES | 128ビット |

| エ | WPA2(CCMP) | RC4 | 64ビット |

パケットフィルタリング型ファイアウォールのフィルタリングルールを用いて,本来必要なサービスに影響を及ぼすことなく防げるものはどれか。

- 外部に公開していないサーバへのアクセス

- サーバで動作するソフトウェアの脆弱性を突く攻撃

- 電子メールに添付されたファイルに含まれるマクロウイルスの侵入

- 不特定多数のIoT機器から大量のHTTPリクエストを送り付けるDDoS攻撃

暗号化や認証機能をもち,遠隔にあるコンピュータに安全にログインするためのプロトコルはどれか。

- L2TP

- RADIUS

- SSH

- TLS