ローカルブレイクアウトによる負荷軽減に関する次の記述を読んで,設問に答えよ。

A社は,従業員300人の建築デザイン会社である。東京本社のほか,大阪,名古屋,仙台,福岡の4か所の支社を構えている。本社には100名,各支社には50名の従業員が勤務している。

A社は,インターネット上のC社のSaaS(以下,C社SaaSという)を積極的に利用する方針にしている。A社情報システム部ネットワーク担当のBさんは,C社SaaS宛ての通信がHTTPSであることから,ネットワークの負荷軽減を目的に,各支社のPCからC社SaaS宛ての通信を,本社のプロキシサーバを利用せず直接インターネット経由で接続して利用できるようにする,ローカルブレイクアウトについて検討することにした。

〔現在のA社のネットワーク構成〕

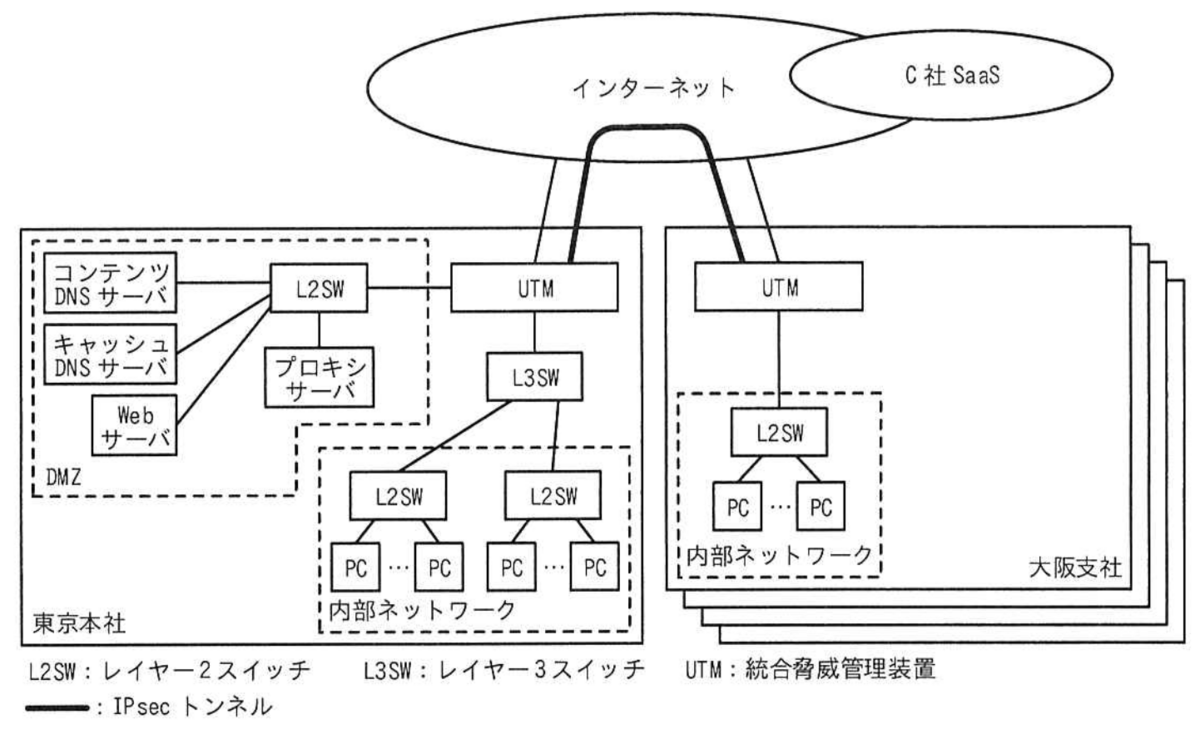

現在のA社のネットワーク構成を図1に示す。

図1 現在のA社のネットワーク構成(抜粋)

現在のA社のネットワーク構成の概要を次に示す。

・本社及び各支社はIPsecVPN機能をもつUTMでインターネットに接続している。

・プロキシサーバは,従業員が利用するPCのHTTP通信,HTTPS通信をそれぞれ中継する。プロキシサーバではセキュリティ対策として各種ログを取得している。

・DMZや内部ネットワークではプライベートIPアドレスを利用している。

・PCには,DHCPを利用してIPアドレスの割当てを行っている。

・PCが利用するサーバは,全て本社のDMZに設置されている。

・A社からインターネット向けの通信については,本社のUTMでNAPTによるIPアドレスとポート番号の変換をしている。

〔現在のA社のVPN構成〕

A社は,UTMのIPsec VPN機能を利用して,本社をハブ,各支社をスポークとする ア 型のVPNを構成している。本社と各支社との間のVPNは,IP in IPトンネリング(以下,IP-IPという)でカプセル化し,さらにIPsecを利用して暗号化することでIP-IP over IPsecインタフェースを構成し,2拠点間をトンネル接続している。①本社のUTMと支社のUTMのペアではIPsecで暗号化するために同じ鍵を共有している。②この鍵はペアごとに異なる値が設定されている。

③IPsecの通信モードには,トランスポートモードとトンネルモードがあるが,A社のVPNではトランスポートモードを利用している。

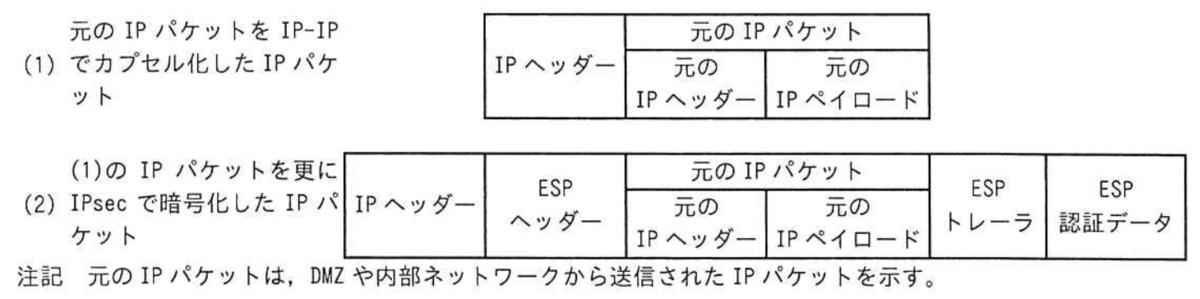

A社のVPNを構成するIPパケット構造を図2に示す。

図2 A社のVPNを構成するIPパケット構造

VPNを構成するために,本社と各支社のUTMには固定のグローバルIPアドレスを割り当てている。④IP-IP over IPsecインタフェースでは,IP Unnumbered設定が行われている。また,⑤IP-IP over IPsecインタフェースでは,中継するTCPパケットのIPフラグメントを防止するための設定が行われている。

〔プロキシサーバを利用した制御〕

BさんがUTMについて調べたところ,追加ライセンスを購入することでプロキシサ(以下,UTMプロキシサーバという)として利用できることが分かった。

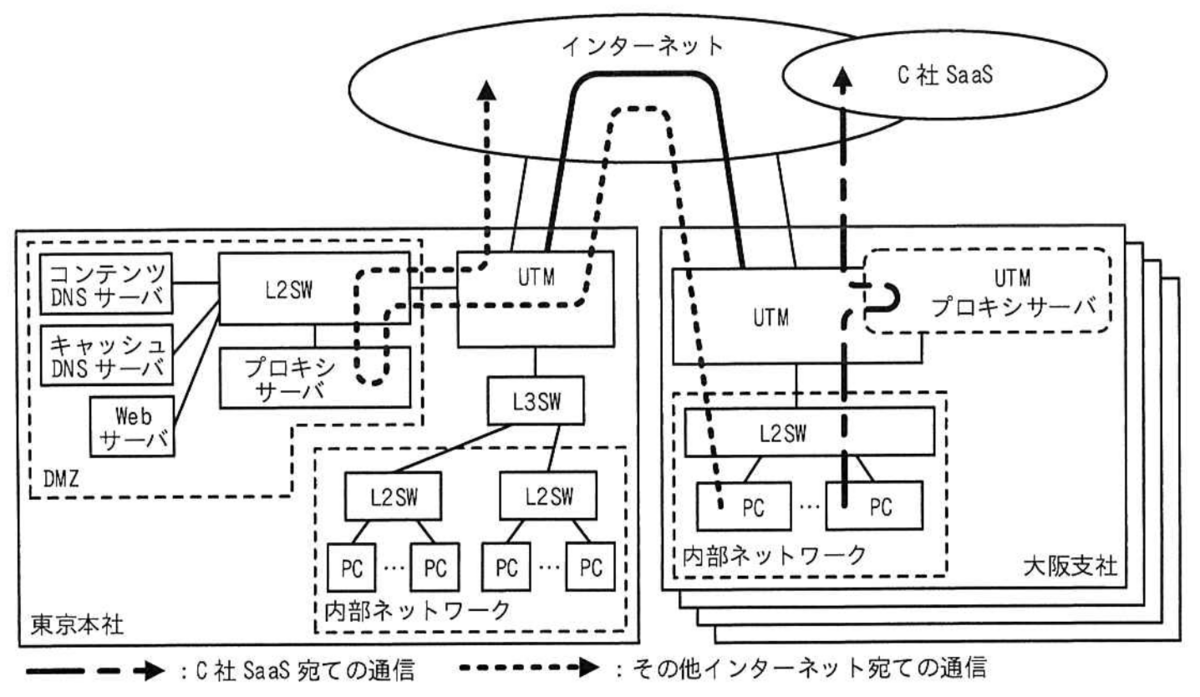

Bさんは,ネットワークの負荷軽減のために,各支社のPCからC社SaaS宛ての通信は,各支社のUTMプロキシサーバをプロキシサーバとして指定することで直接インターネットに向けることを考えた。また,各支社のPCからその他インターネット宛ての通信は,通信相手を特定できないことから,各種ログを取得するために,これまでどおり本社のプロキシサーバをプロキシサーバとして指定することを考えた。各支社のPCから,C社SaaS宛てとその他インターネット宛ての通信の流れを図3に示す。

図3 各支社のPCから,C社SaaS宛てとその他インターネット宛ての通信の流れ

Bさんは,各支社のPCが利用するプロキシサーバを制御するためにプロキシ自動設定(以下,PACという)ファイルとWebプロキシ自動検出(以下,WPADという)の導入を検討することにした。

〔PACファイル導入検討〕

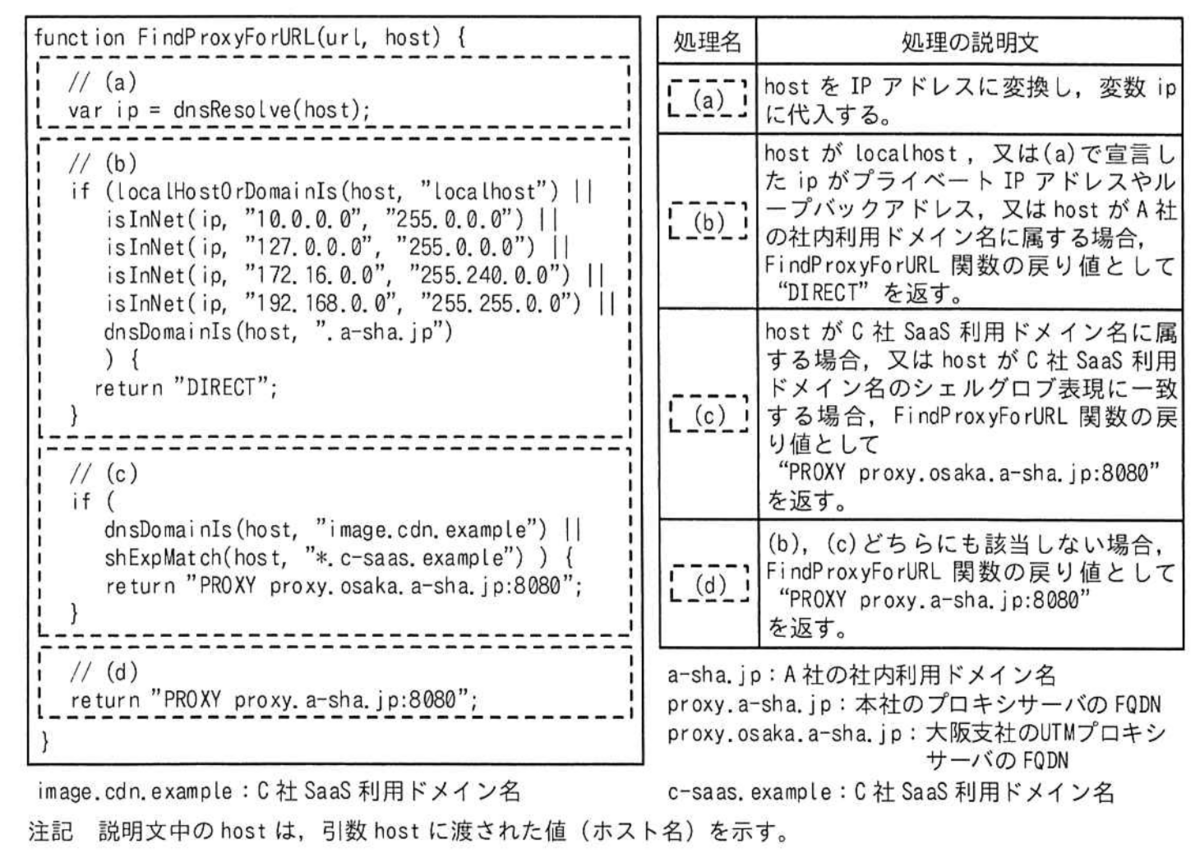

BさんはPACファイルの作成方法について調査した。PACファイルはJavaScriptで記述する。PACファイルに記述するFindProxyForURL関数の第1引数であるurlにはアクセス先のURLが,第2引数であるhostにはアクセス先のURLから取得したホスト名が渡される。これらの引数に渡された値を様々な関数を用いて条件分けし,利用するプロキシサーバを決定する。FindProxyForURL関数の戻り値が“DIRECT”ならば,プロキシサーバを利用せず直接通信を行う。戻り値が“PROXYhost:port”ならば,指定されたプロキシサーバ(host)のポート番号(port)を利用する。

テスト用に大阪支社のUTMを想定したPACファイルを作成した。Bさんが作成した大阪支社のUTMのPACファイルを図4に示す。

図4 Bさんが作成した大阪支社のUTMのPACファイル

Bさんは,テスト用のPCとテスト用のUTMプロキシサーバを用意し,作成したPACファイルを利用することで,テスト用のPCからC社SaaS宛ての通信が,期待どおりに本社のプロキシサーバを利用せずに,テスト用のUTMプロキシサーバを利用することを確認した。⑥Bさんは各支社のPACファイルを作成した。

〔WPAD導入検討〕

WPADは, イ や ウ の機能を利用して,PACファイルの場所を配布するプロトコルである。PCやWebブラウザのWebプロキシ自動検出が有効になっていると, イ サーバや ウ サーバと通信を行い,アプリケーションレイヤープロトコルの一つである エ を利用して エ サーバからPACファイルのダウンロードを試みる。

WPADの利用にはPCやWebブラウザのWebプロキシ自動検出を有効にするだけでよく,簡便である一方,悪意のある イ サーバや ウ サーバがあると⑦PCやWebブラウザが脅威にさらされる可能性も指摘されている。Bさんは,WPADは利用しないことにし,PCやWebブラウザのWebプロキシ自動検出を無効にすることにした。PCやWebブラウザにはPACファイルの オ を直接設定する。

Bさんが検討した対応案が承認され,情報システム部はプロジェクトを開始した。

設問1 〔現在のA社のVPN構成〕について答えよ。

(1)本文中の ア に入れる適切な字句を答えよ。

解答・解説

解答例

XXX

解説

ー

(2)本文中の下線①について,本社のUTMと支社のUTMのペアで共有する鍵を何と呼ぶか答えよ。

解答・解説

解答例

XXX

解説

ー

(3)本文中の下線②について,鍵は全て同じではなく,ペアごとに異なる値を設定することで得られる効果を,鍵の管理に着目して25字以内で答えよ。

解答・解説

解答例

XXX

解説

ー

(4)本文中の下線③について,A社のVPNで利用しているトランスポートモードとした場合は元のIPパケット(元のIPヘッダーと元のIPペイロード)とESPトレーラの範囲を暗号化するのに対し,A社のVPNをトンネルモードとした場合はどの範囲を暗号化するか。図2中の字句で全て答えよ。

解答・解説

解答例

XXX

解説

ー

(5)本文中の下線④についてIP Unnumbered設定とはどのような設定か。“IPアドレスの割当て”の字句を用いて30字以内で答えよ。

解答・解説

解答例

XXX

解説

ー

(6)本文中の下線⑤について,中継するTCPパケットのIPフラグメントを防止するための設定を行わず,UTMでIPフラグメント処理が発生する場合,UTMにどのような影響があるか。10字以内で答えよ。

解答・解説

解答例

XXX

解説

ー

設問2 〔PACファイル導入検討〕について答えよ。

(1)図4について,DMZにあるWebサーバにアクセスする際,プロキシサーバを利用する場合はプロキシサーバ名を答えよ。プロキシサーバを利用しない場合は“利用しない”と答えよ。

解答・解説

解答例

XXX

解説

ー

(2)図4について,インターネット上にあるhttps://www.example.com/foo/index.htmlにアクセスする際,プロキシサーバを利用する場合はプロキシサーバ名を答えよ。プロキシサーバを利用しない場合は“利用しない”と答えよ。

解答・解説

解答例

XXX

解説

ー

(3)図4について,isInNet(ip,“172.16.0.0”,“255.240.0.0”)のアドレス空間は,どこからどこまでか。最初のIPアドレスと最後のIPアドレスを答えよ。

解答・解説

解答例

XXX

解説

ー

(4)図4について,変数ipがプライベートIPアドレスの場合,戻り値を"DIRECT"にすることで得られる効果を,“負荷軽減”の字句を用いて20字以内で答えよ。

解答・解説

解答例

XXX

解説

ー

(5)本文中の下線⑥について,PACファイルは支社ごとに用意する必要がある理由を25字以内で答えよ。

解答・解説

解答例

XXX

解説

ー

設問3 〔WPAD導入検討〕について答えよ。

(1)本文中の イ 〜 オ に入れる適切な字句を答えよ。

解答・解説

解答例

XXX

解説

ー

(2)本文中の下線⑦について,どのような脅威があるか。25字以内で答えよ。

解答・解説

解答例

XXX

解説

ー

IPA公開情報

出題趣旨

公開前

採点講評

公開前